زمینی حملوں سے دور رہنے سے حالیہ دنوں میں کارگردگی حاصل ہوگئی ہے ، لہذا ہم محفوظ طریقے سے اس بات کو منتقل کرسکتے ہیں کہ ہیکرز اب پرانی حکمت عملیوں اور تکنیکوں کا دوبارہ استعمال کررہے ہیں۔ لیونگ آف دی لینڈ سے وابستہ تصورات شاید ہی نئے ہوں۔ ایک بار سسٹم ٹولز کو عام طور پر گھر کے دروازوں کے طور پر استعمال کیا جاتا تھا ، اور سسٹم میں معلوم کمزوریوں سے فائدہ اٹھایا جاتا تھا۔

لینڈ آف لیٹ (لوٹ ایل) حملوں کا دفاع کرنا ناقابل یقین حد تک مشکل ہے کیونکہ ان میں کبھی کبھی سبسیٹ کے طور پر فائل لیس حملوں کو بھی شامل کیا جاتا ہے۔ دوسرے اوقات ، ہیکر دوہری استعمال اور میموری ٹولز کا استحصال کرتے ہیں ، جو جیسے ہی یہ ایک مہلک امتزاج ہوتا ہے۔ اس ہدایت نامہ میں ، ہم آپ کو زیادہ سے زیادہ بتانے کا ارادہ رکھتے ہیں جتنا آپ کو لینی آف آف لینڈ حملوں کے بارے میں جاننے کی ضرورت ہے اور آپ اپنے آپ یا اپنی تنظیم کو ان سے کیسے بچا سکتے ہیں۔

زمینی حملوں سے دور رہنا کیا ہے؟

زمین سے دور رہنے والے حملے وہ حملے ہیں جہاں حملہ آور متاثرین کے کمپیوٹرز پر پہلے سے نصب یا موجودہ ٹولز کا استعمال کرتے ہیں تاکہ وہ اپنے ذرائع کو آگے بڑھائیں (معلومات یا رقم چوری کریں ، سسٹم سنبھال لیں اور اسی طرح)۔ اس طرح کے حملے انوکھے ہیں کہ اس میں ملوث ہیکرز بدنیتی پر مبنی پروگرام استعمال نہیں کرتے ہیں ، جن کی تلاش کے لئے سیکیورٹی ایپلی کیشن پروگرام ترتیب دیئے جاتے ہیں۔ چونکہ حملہ آور باقاعدہ آلات یا حتی کہ معمولی اسکرپٹ کا استعمال کرتے ہیں لہذا خطرے کی نشاندہی کرنا بہت مشکل ہوجاتا ہے۔

فائل لیس حملوں میں ، مثال کے طور پر ، سائبر کرائمین مستحکم میموری میں ، پاور شیل اور ڈبلیو ایم آئی کے مطابق حصوں میں کام کرنے کے قابل ہیں۔ اس طرح کے منظرناموں میں ، اینٹی وائرس اور اینٹی میلویئر ایپلی کیشنز خطرات کا پتہ لگانے اور ان کا پتہ لگانے میں ناکام رہتے ہیں - کیوں کہ ان کی اندراجات بھی لاگز میں محفوظ نہیں ہیں۔ بہرحال ، حملے کے دوران بہت کم فائلیں (یا بالکل فائلیں نہیں) بنتی ہیں۔

حملہ آوروں کے بے فائل ہونے کی کافی وجوہات ہیں۔ انہوں نے شاید یہ پتہ لگایا کہ فائلیں بننے کی تعداد اتنی ہی کم ہے ، سیکیورٹی کی افادیت کے ذریعہ خطرات کا پتہ لگانے کے امکانات کم ہیں۔ اور بیشتر حصے میں ، حملہ آور درست ہیں۔ سیکیورٹی ایپلی کیشنز اکثر اس وقت تک جدوجہد کرتے رہتے ہیں جب تک کہ دیر سے گزرنے تک لینڈ حملوں کا سامنا نہ کریں کیونکہ وہ نہیں جانتے کہ پہلی جگہ کیا تلاش کرنا ہے۔

لاٹ ایل حملوں میں میلویئر شامل نہیں ہوتا ہے ، لیکن حملہ آور (اگر وہ ان کے ساتھ کامیاب ہوجاتے ہیں) تو ان علاقوں میں سمجھوتہ کرنے والے کمپیوٹرز پر بسنے کے لئے کافی وقت مل جاتا ہے جہاں ان کا پتہ نہیں چل سکتا ہے۔ اور وقت گزرنے کے ساتھ ، حملہ آوروں کو بالآخر حساس اجزاء میں دراندازی اور ڈیٹا یا کارروائیوں کو تباہ کرنے کے مواقع ملتے ہیں (اگر وہ ان کا انتخاب کرتے ہیں)۔

شاید ، آپ نے پیٹیا / نوٹ پیٹیا حملوں کے بارے میں سنا ہے ، جنہوں نے 2017 میں دنیا کو ہلا کر رکھ دیا۔ اور پھر ان ایپلی کیشنز کو بدنیتی پر مبنی کوڈ لگا دیا۔ روایتی تحفظ کے نظام ناکام ہوگئے۔ بظاہر قابل اعتماد سافٹ ویئر کے غیر معمولی استعمال کی وجہ سے ان کے دفاع کو متحرک نہیں کیا گیا تھا۔

زمین سے بچنے کی تکنیک کو ختم کرنے کے ساتھ ، سائبر کرائمینل بغیر کسی پیچیدگی کے آئی ٹی سسٹم میں داخل ہوسکتے ہیں اور ان میں بہت زیادہ وقت گزار سکتے ہیں جب کہ کوئی خطرے کی گھنٹی کو طے نہیں کرتے اور نہ ہی شکوک و شبہات پیدا کرتے ہیں۔ لہذا ، ایسے حالات کو دیکھتے ہوئے جو اس طرح کے حملوں کی وضاحت کرتے ہیں ، سیکیورٹی ماہرین کو حملے کے ذرائع کا پتہ لگانا مشکل لگتا ہے۔ بہت سے جرائم پیشہ افراد نے زمین کو ہتھکنڈوں سے دستبردار کردینا حملوں کو انجام دینے کا ایک بہترین طریقہ قرار دیا ہے۔

لینڈ اٹیک سے محفوظ رہنے کا طریقہ (مستقل استعمال کنندہ یا افراد کے لئے اشارے)

ضروری احتیاطی تدابیر اختیار کرنے اور فعال ہونے سے ، آپ کو اپنے کمپیوٹروں یا نیٹ ورکس کے امکانات کو کم کرنا ہوگا جو لوٹ ایل ہتھکنڈوں کے ذریعہ سائبر کرائمینلز کے سامنے ہیں۔

- اپنے نیٹ ورک کے اندر ہمیشہ دہری استعمال کی افادیت کے استعمال کی نگرانی کریں یا جانچ کریں۔

- درخواست کی وہائٹ لسٹنگ کا استعمال کریں جہاں وہ دستیاب ہے یا قابل اطلاق ہے۔

- جب آپ غیر متوقع یا مشکوک ای میلز موصول کرتے ہیں تو آپ کو محتاط رہنا چاہئے۔ آپ ہمیشہ بہتر ہیں کہ ایسے پیغامات میں کسی بھی چیز (لنک یا منسلکات) پر کلک نہ کریں۔

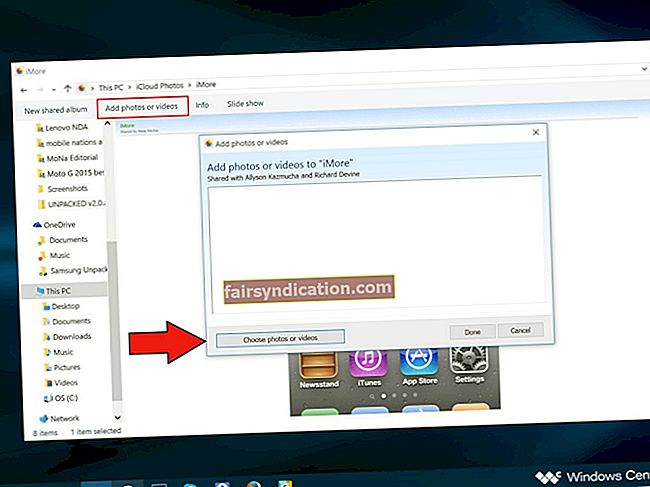

- اپنے تمام ایپلی کیشنز (پروگراموں) اور آپریٹنگ سسٹم (مثال کے طور پر ونڈوز) کے ل updates اپ ڈیٹس کو ہمیشہ ڈاؤن لوڈ اور انسٹال کریں۔

- مائیکروسافٹ آفس منسلکات کا استعمال کرتے وقت احتیاط برتیں جس میں آپ کو میکروز کو اہل بنانا ہوگا۔ آپ اس طرح کے منسلکات کو پہلے جگہ پر نہ استعمال کرنے سے بہتر ہیں - اگر آپ استمعال کرسکتے ہیں کہ ان کو استعمال نہ کریں۔

- جہاں ممکن ہو جدید ترین حفاظتی خصوصیات تشکیل دیں۔ اعلی درجے کی حفاظتی خصوصیات کے ذریعہ ، ہمارا مطلب ہے دو عنصر کی توثیق (2 ایف اے) ، لاگ ان کی اطلاعات یا اشارہ وغیرہ۔

- اپنے تمام اکاؤنٹس اور پروفائلز (پورے نیٹ ورکس یا پلیٹ فارمز) کے ل strong مضبوط انوکھے پاس ورڈ استعمال کریں۔ پاس ورڈ مینیجر حاصل کریں - اگر آپ کو پاس ورڈ یاد رکھنے میں مدد کی ضرورت ہو۔

- جب آپ اپنے سیشن کے ساتھ کام کر رہے ہو تو ہمیشہ اپنے پروفائل پر دستخط کرنا یا نیٹ ورک سے باہر اکاؤنٹ یاد رکھیں۔

زمینی حملوں سے بچنے کے طریقے (تنظیموں اور کاروباری افراد کے لئے نکات)

چونکہ زمین سے دور رہنا ہیکنگ کی جدید ترین تدبیریں ہیں ، لہذا وہ تنظیموں کو شناخت کرنے اور اس سے الگ ہونے کے ل. ایک بہت بڑا چیلنج درپیش ہیں۔ بہر حال ، ابھی بھی ایسے طریقے موجود ہیں کہ کمپنیاں اس طرح کے حملوں کے خطرات کو کم کرسکتی ہیں (یا اس طرح کے حملوں کے اثرات کو کم کرسکتی ہیں - اگر وہ کبھی بھی واقع ہوں تو)۔

اچھی سائبر حفظان صحت کو برقرار رکھیں:

جب قیمت کی قیمت پر لیا جائے تو یہ ترکیب آسان یا بنیادی معلوم ہوسکتی ہے ، لیکن یہ شاید سب سے اہم چیز ہے۔ تاریخ میں سائبرٹیکس کی اکثریت - جن میں وہ لوگ بھی شامل ہیں جہاں لوٹ ایل کی حکمت عملی کا استعمال کیا گیا تھا - غفلت یا سیکیورٹی طریقوں کی عدم دستیابی کی وجہ سے کامیاب رہا۔ بہت سی فرمیں اپنے استعمال کردہ ٹولز یا پروگراموں کو اپ ڈیٹ کرنے یا پیچ کرنے کی زحمت گوارا نہیں کرتی ہیں۔ سافٹ ویئر کو عام طور پر کمزوریوں اور حفاظتی سوراخوں کو سیل کرنے کے لئے پیچ اور اپ ڈیٹ کی ضرورت ہوتی ہے۔

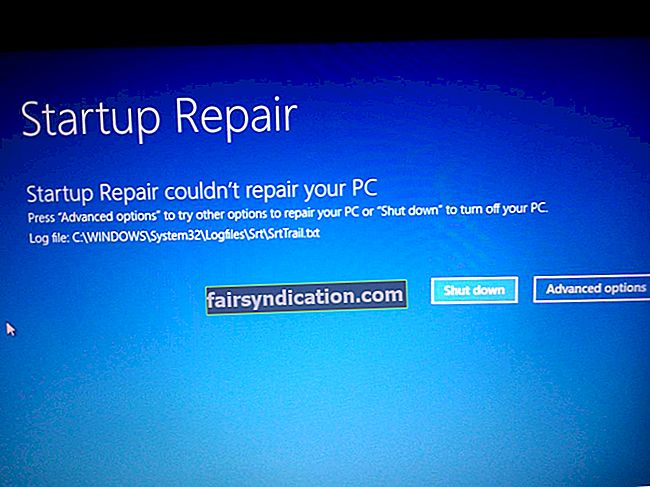

جب پیچ یا اپ ڈیٹس انسٹال نہیں ہوتے ہیں تو ، خطرہ اداکاروں کے لئے خطرات تلاش کرنے اور ان سے فائدہ اٹھانے کیلئے دروازہ کھلا چھوڑ دیا جاتا ہے۔ تنظیموں کا فرض ہے کہ وہ اس بات کو یقینی بنائیں کہ وہ درخواستوں کی فہرست کو برقرار رکھیں۔ اس طرح ، انہیں پرانے اور بے ترتیب پروگراموں اور یہاں تک کہ آپریٹنگ سسٹم کی بھی شناخت کرنا پڑے گی۔ وہ یہ بھی جانتے ہیں کہ جب انہیں اپ ڈیٹ کے ضروری کام انجام دینے ہوں گے اور شیڈول پر کیسے رہیں۔

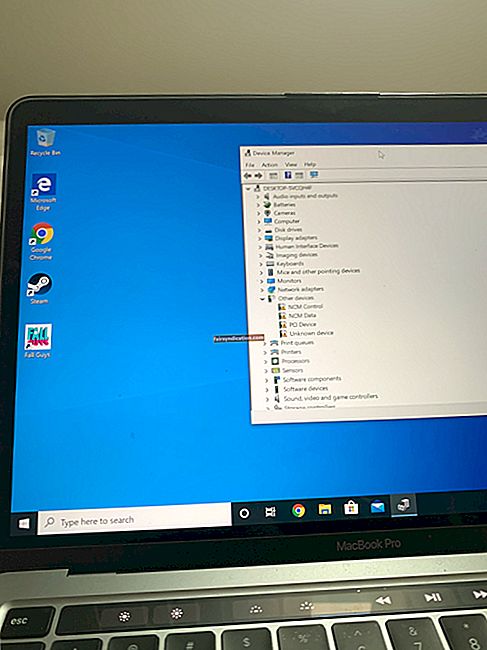

مزید برآں ، عملے کو سیکیورٹی بیداری کی تربیت دی جانی چاہئے۔ یہ صرف کسی فرد کو فشنگ ای میلز نہ کھولنے کی تعلیم دینے سے بالاتر ہے۔ مثالی طور پر ، کارکنوں کو یہ سیکھنا چاہئے کہ ونڈوز سہولیات اور کوڈ کس طرح بلٹ ان ہیں۔ اس طرح ، وہ برتاؤ ، بدنیتی پر مبنی سرگرمی اور مشکوک ایپلیکیشنز یا اسکرپٹ میں پس منظر میں چل رہے ہیں اور پتہ لگانے سے بچنے کی کوشش کرتے ہیں۔ ونڈوز کے پس منظر کی سرگرمیوں کے بارے میں اچھی معلومات رکھنے والا عملہ عام طور پر باقاعدہ سائبر کرائمینلز سے ایک قدم آگے ہے۔

مناسب رسائی کے حقوق اور اجازتوں کو تشکیل دیں:

مثال کے طور پر ، کسی ملازم کو کسی ای میل میں بدنیتی پر مبنی لنک پر کلک کرنے کے نتیجے میں ضروری نہیں ہے کہ اس کے نتیجے میں ملازم کے سسٹم پر بدنیتی پر مبنی پروگرام اترے۔ سسٹمز کو اس طرح کے ڈیزائن کیا جانا چاہئے کہ بیان کردہ منظرنامے میں ، بدنیتی پر مبنی پروگرام پورے نیٹ ورک میں سفر کرتا ہے اور کسی اور سسٹم پر آ جاتا ہے۔ اس صورت میں ، ہم یہ کہہ سکتے ہیں کہ نیٹ ورک کو کافی حد تک تقسیم کیا گیا تھا تاکہ یہ یقینی بنایا جاسکے کہ تیسری پارٹی کے ایپس اور باقاعدہ صارفین کو سخت رسائی پروٹوکول موجود ہیں۔

ٹپ کی اہمیت زیادہ سے زیادہ روشنی ڈالی جانے کے مستحق ہے۔ کارکنوں کو فراہم کردہ رسائی کے حقوق اور مراعات کے سلسلے میں ٹھوس پروٹوکول کا استعمال آپ کے نظام کو سمجھوتہ کرنے سے روکنے میں بہت آگے جاسکتا ہے۔ یہ ایک کامیاب لوٹ ایل حملے اور کہیں نہیں جانے والے فرق کے درمیان فرق ہوسکتا ہے۔

خطرے سے دوچار حکمت عملی پر عمل کریں:

جب آپ کو خطرہ کے شکاری مختلف قسم کے خطرات تلاش کرنے کے لئے مل کر کام کرنے کو ملتے ہیں تو ، خطرے کی نشاندہی کے امکانات میں نمایاں اضافہ ہوتا ہے۔ سیکیورٹی کے بہترین طریقوں سے فرموں (خاص طور پر بڑی تنظیموں) کو خطرہ خطرے کے شکار کرنے والوں کو ملازمت فراہم کرنے کی ضرورت ہوتی ہے اور وہ ان کے آئی ٹی انفراسٹرکچر کے مختلف حص .وں سے گزرتے ہیں تاکہ انتہائی مہلک یا نفیس حملوں کی بھی بے ہودہ علامات کی جانچ پڑتال کریں۔

اگر آپ کا کاروبار نسبتا small چھوٹا ہے یا اگر آپ گھر میں دھمکیوں سے دوچار شکار ٹیم کے متحمل نہیں ہوسکتے ہیں تو ، پھر آپ اپنی ضروریات کو کسی خطرے سے شکار فرم یا اسی طرح کی سیکیورٹی مینجمنٹ سروس کے ذریعہ انجام دے سکتے ہیں۔ آپ کو دیگر تنظیموں یا فری لانسرز کی ٹیمیں ملنے کا امکان ہے جو اس نازک خلا کو پر کرنے میں دلچسپی لیں گے۔ بہر حال ، جب تک خطرے سے دوچار کاروائیاں جاری رہیں ، یہ سب اچھا ہے۔

اختتامی نقطہ کا پتہ لگانے اور رسپانس (EDR) تشکیل دیں:

جب سائبرٹیکس کو روکنے کی بات کی جاتی ہے تو خاموشی میں ناکامی ایک اہم اصطلاح ہوتی ہے۔ خاموشی کی ناکامی سے مراد کسی ایسے منظر نامے یا سیٹ اپ کو ہوتا ہے جہاں سرشار سیکیورٹی یا دفاعی نظام کسی سائبرٹیک کے خلاف شناخت اور دفاع کرنے میں ناکام ہوجاتا ہے اور حملہ ہونے کے بعد کوئی الارم ختم نہیں ہوتا ہے۔

اس متوقع واقعے کے متوازی پر غور کریں: اگر فائل لیس میلویئر کسی طرح آپ کی حفاظت کی تہوں کو عبور کرنے اور آپ کے نیٹ ورک تک رسائی حاصل کرنے میں کامیاب ہوجاتا ہے تو ، یہ آپ کے سسٹم میں طویل عرصے تک قائم رہ سکتا ہے ، جس کی تیاری میں آپ کے سسٹم کی پوری تجزیہ کرنے کی کوشش کر رہے ہیں۔ حملہ.

اس مقصد کو مد نظر رکھتے ہوئے اس مسئلے پر قابو پانے کے ل you ، آپ کو لازمی طور پر ایک اختتامی نقطہ کی کھوج اور رسپانس (EDR) سسٹم قائم کرنا ہوگا۔ ایک اچھا ای ڈی آر سسٹم کی مدد سے ، آپ اختتامی مقامات پر موجود مشکوک اشیا کا پتہ لگانے اور الگ تھلگ کرنے کے قابل ہوجائیں گے اور یہاں تک کہ ان کو ختم کرنے یا ان سے چھٹکارا پائیں گے۔

جب آپ ہیک ہوجاتے ہیں تو واقعات اور منظرناموں کا اندازہ لگائیں (اگر آپ ہیک ہوجاتے ہیں تو):

اگر آپ کی مشینیں ہیک ہوجاتی ہیں یا آپ کے نیٹ ورک سے سمجھوتہ ہوجاتا ہے تو ، آپ حملے کے سلسلے میں پیش آنے والے واقعات کی جانچ پڑتال کرنے میں بخوبی کام کریں گے۔ ہم مشورہ دیتے ہیں کہ آپ ان فائلوں اور پروگراموں پر ایک نظر ڈالیں جنہوں نے حملہ آوروں کو کامیاب بنانے میں اہم کردار ادا کیا۔

آپ سائبرسیکیوریٹی تجزیہ کاروں کو ملازمت دے سکتے ہیں اور ان سے ان اوزاروں اور سسٹمز پر توجہ دینے کے لئے کہیں جو وہ تاریخی حملوں کا اندازہ لگانے کے لئے استعمال کرسکتے ہیں۔ زیادہ تر منظرنامے جہاں فرمیں حملوں کا شکار ہوجاتی ہیں ان کی خصوصیات مشکوک رجسٹری کیز اور غیر معمولی آؤٹ پٹ فائلوں اور اس کے علاوہ فعال یا اب بھی موجود خطرات کی نشاندہی ہوتی ہے۔

آپ کو متاثرہ فائلوں یا دیگر اشاروں کی کچھ دریافت کرنے کے بعد ، آپ ان کا اچھی طرح سے تجزیہ کریں گے۔ مثالی طور پر ، آپ کو یہ جاننے کی کوشش کرنی چاہئے کہ معاملات کہاں خراب ہوچکے ہیں ، اور کیا بہتر کرنا چاہئے تھا ، وغیرہ۔ اس طرح ، آپ زیادہ سے زیادہ سیکھیں گے اور قیمتی بصیرت حاصل کریں گے ، اس کا مطلب ہے کہ آپ مستقبل میں ہونے والے لوٹ ایل حملوں کو روکنے کے لئے اپنی سکیورٹی کی حکمت عملی میں موجود خالی جگہوں کو پورا کرسکیں گے۔

ٹپ

اس ہدایت نامہ میں سیکیورٹی بنیادی موضوع ہے ، لہذا ہمیں آپ کو ایک عمدہ تجویز کے بارے میں بتانے کا بہتر موقع نہیں ملے گا۔ اگر آپ اپنے کمپیوٹرز یا نیٹ ورکس پر سیکیورٹی بڑھانا چاہتے ہیں تو آپ آوسلوکس اینٹی میل ویئر حاصل کرنا چاہتے ہیں۔ اس پہلے درجے کے تحفظ کی افادیت کے ساتھ ، آپ کو اپنے موجودہ سکیورٹی سیٹ اپ میں بہتری لانا ہوگی ، جو متعدد خطرات سے نمٹنے کے لئے کافی متحرک نہیں ہوسکتی ہے۔

بدنیتی پر مبنی پروگراموں کے خلاف جنگ میں بہتری کا ہمیشہ خیرمقدم کیا جاتا ہے۔ آپ کبھی نہیں بتاسکتے ہیں کہ جب آپ کی موجودہ سیکیورٹی ایپلی کیشن سے کچھ گزر جاتا ہے ، یا شاید ، آپ اسے استعمال نہیں کرتے ہیں۔ آپ یہ بھی یقینی طور پر نہیں کہہ سکتے کہ آپ کے کمپیوٹر پر فی الحال سمجھوتہ نہیں ہوا ہے یا انفیکشن نہیں ہے۔ کسی بھی صورت میں ، آپ اپنے آپ کو محفوظ رہنے کے لئے (پہلے سے زیادہ) بہتر موقع دینے کے لئے تجویز کردہ ایپلی کیشن ڈاؤن لوڈ اور چلانے میں بہتر کریں گے۔