آپ شاید کمپیوٹر وائرس ، ایڈویئر ، اسپائی ویئر ، اور دیگر بدنیتی پر مبنی پروگراموں سے واقف ہوں گے ، جن کو زیادہ تر حصے کے لئے خطرہ سمجھا جاتا ہے۔ تاہم ، میلویئر کی ایک مختلف شکل یا کلاس (روٹ کٹس) ان سب میں خطرناک ہوسکتی ہے۔ "خطرناک" کے ذریعہ ہمارا مطلب یہ ہے کہ نقصان دہ پروگرام کی وجہ سے نقصان پہنچا ہے جس سے نقصان دہ پروگرام ہوسکتا ہے اور اسے ڈھونڈنے اور نکالنے میں صارفین کو جو مشکل درپیش ہے۔

روٹ کٹس کیا ہیں؟

روٹ کٹس ایک قسم کا میلویئر ہے جو غیر مجاز صارفین کو کمپیوٹرز تک رسائی (یا کمپیوٹرز پر کچھ مخصوص ایپلی کیشنز) دینے کے لئے ڈیزائن کیا گیا ہے۔ روٹ کٹس کو پوشیدہ (نظر سے دور) رہنے کا پروگرام بنایا جاتا ہے جبکہ وہ مراعات یافتہ رسائی کو برقرار رکھتے ہیں۔ جب کسی کمپیوٹر میں روٹ کٹ داخل ہوجاتا ہے ، تو وہ آسانی سے اپنی موجودگی کو نقاب پوش کر دیتا ہے ، اور صارفین کو اس کے نوٹس لینے کا امکان نہیں ہے۔

روٹ کٹ پی سی کو کس طرح نقصان پہنچا سکتی ہے؟

بنیادی طور پر ، روٹ کٹ کے ذریعے ، سائبر کرائمین آپ کے کمپیوٹر کو کنٹرول کرسکتے ہیں۔ اس طرح کے طاقتور بدنیتی پر مبنی پروگرام سے ، وہ آپ کے کمپیوٹر کو کچھ بھی کرنے پر مجبور کرسکتے ہیں۔ وہ آپ کے پاس ورڈز اور دیگر حساس معلومات چوری کرسکتے ہیں ، آپ کے کمپیوٹر پر چلائی جانے والی تمام سرگرمیوں یا کارروائیوں کا پتہ لگاسکتے ہیں ، اور حتی کہ آپ کا سیکیورٹی پروگرام بھی غیر فعال کرسکتے ہیں۔

سیکیورٹی ایپلی کیشنز کو ہائی جیک کرنے یا کم کرنے کے لئے روٹ کٹس کی متاثر کن صلاحیتوں کو دیکھتے ہوئے ، ان کا پتہ لگانا یا ان کا مقابلہ کرنا کافی مشکل ہے ، اس سے کہیں زیادہ اوسط خراب پروگرام سے بھی زیادہ۔ روٹ کٹس کمپیوٹر پر طویل عرصے تک موجود یا کام کرسکتی ہیں جبکہ پتہ لگانے سے بچتے اور اہم نقصان کرتے ہیں۔

بعض اوقات ، جب اعلی درجے کی روٹ کٹس چل رہی ہوتی ہیں تو ، صارفین کے پاس اس کے سوا کوئی چارہ نہیں بچا جاتا ہے کہ وہ اپنے کمپیوٹر پر موجود ہر چیز کو حذف کردیں اور دوبارہ شروع کردیں - اگر وہ بدنیتی پر مبنی پروگراموں سے چھٹکارا حاصل کرنا چاہتے ہیں۔

کیا ہر مالویئر ایک روٹ کٹ ہے؟

اگر کچھ بھی ہے تو ، میلویئر کا صرف تھوڑا سا حصہ ہی روٹ کٹ ہیں۔ جب دوسرے بدنیتی پر مبنی پروگراموں کے مقابلے میں ، روٹ کٹس ڈیزائن اور پروگرامنگ کے لحاظ سے کافی حد تک ترقی یافتہ ہیں۔ روٹ کٹس اوسط میلویئر سے کہیں زیادہ کام کرسکتی ہیں۔

اگر ہم سخت تکنیکی تعریفوں کو ماننا چاہتے ہیں تو ، پھر ایک روٹ کٹ بالکل ایسا ہی نہیں ہوتا ہے جس طرح سے کوئی بدنیتی پر مبنی پروگرام ہوتا ہے۔ روٹ کٹس محض اس عمل سے مساوی ہیں جو کسی ہدف پر میلویئر (عام طور پر ایک مخصوص کمپیوٹر یا فرد یا تنظیم) پر تعینات کرنے کے لئے استعمال کیا جاتا ہے۔ سمجھنے کی بات ، چونکہ سائٹراٹیکس یا ہیکس کے بارے میں خبروں میں روٹ کٹس اکثر پاپ اپ ہوتی ہیں ، لہذا یہ اصطلاح منفی مفہوم لے جانے کے لئے آئی ہے۔

منصفانہ ہونے کے لئے ، روٹ کٹس میلویئر سے بالکل اسی طرح چلتی ہیں۔ وہ متاثرہ افراد کے کمپیوٹرز پر پابندی کے بغیر کام کرنا چاہتے ہیں۔ وہ نہیں چاہتے ہیں کہ حفاظتی افادیت ان کو پہچانیں یا تلاش کریں۔ وہ عام طور پر ہدف والے کمپیوٹر سے سامان چوری کرنے کی کوشش کرتے ہیں۔ آخر کار ، روٹ کٹس خطرات ہیں۔ لہذا ، انہیں مسدود کرنا ہوگا (انہیں پہلے آنے سے روکنے کے ل)) یا خطاب کیا جائے (اگر وہ پہلے ہی اپنا راستہ ڈھونڈ چکے ہیں)۔

روٹ کٹس کو کیوں استعمال یا منتخب کیا جاتا ہے؟

حملہ آور متعدد مقاصد کے لئے روٹ کٹ ملازمت کرتے ہیں ، لیکن زیادہ تر بار ، وہ ان کو میلویئر میں چپکی صلاحیتوں کو بہتر بنانے یا بڑھانے کے لئے استعمال کرنے کی کوشش کرتے ہیں۔ بڑھتے ہوئے اسٹیلتھ کے ساتھ ، کمپیوٹر پر تعینات بدنیتی پر مبنی پے لوڈز زیادہ عرصے تک اس کا پتہ نہیں چل سکتے ہیں جبکہ خراب پروگرام نیٹ ورک سے ڈیٹا کو تیار کرنے یا ختم کرنے کے لئے کام کرتے ہیں۔

روٹ کٹس اس میں کافی کارآمد ہیں کہ وہ ایک ایسا آسان راستہ یا پلیٹ فارم مہیا کرتے ہیں جس کے ذریعے غیر مجاز اداکار (ہیکرز یا حتی کہ سرکاری اہلکار) نظام تک بیک ڈور رسائی حاصل کرتے ہیں۔ روٹ کٹس عام طور پر یہاں بیان کردہ مقصد کو حاصل کرتے ہیں جس میں لاگ ان میکنزم کو تبدیل کرکے کمپیوٹروں کو کسی دوسرے فرد کو خفیہ لاگ ان رسائی دینے پر مجبور کرنا پڑتا ہے۔

کسی کمپیوٹر کو سمجھوتہ کرنے یا اسے زیر کرنے کے لئے روٹ کٹس کو بھی تعینات کیا جاسکتا ہے تاکہ حملہ آور کو کنٹرول حاصل ہوسکے اور کچھ کام انجام دینے کے ل the آلے کو بطور آلہ استعمال کیا جا.۔ مثال کے طور پر ، ہیکرز روٹ کٹس والے آلات کو نشانہ بناتے ہیں اور انہیں ڈی ڈی او ایس (تقسیم سے انکار کی خدمت) کے حملوں کے لئے بوٹس کے طور پر استعمال کرتے ہیں۔ ایسی صورتحال میں ، اگر کبھی ڈی ڈی او ایس کے ماخذ کا پتہ لگ جاتا اور اس کا سراغ لگا لیا جاتا ہے تو ، یہ حقیقی کمپیوٹر (حملہ آور) کے بجائے سمجھوتہ شدہ کمپیوٹر (شکار) کا باعث بنے گا۔

ایسے حملوں میں حصہ لینے والے سمجھوتہ کرنے والے کمپیوٹر عام طور پر زومبی کمپیوٹر کے نام سے جانے جاتے ہیں۔ سمجھوتہ شدہ کمپیوٹرز کے ساتھ ہی DDoS حملے ہی خراب چیزوں پر حملہ آور ہوتے ہیں۔ بعض اوقات ، ہیکر اپنے دھوکہ دہی کے کمپیوٹر کا استعمال کلک دھوکہ دہی اور اسپام تقسیم کرنے کے لئے کرتے ہیں۔

دلچسپ بات یہ ہے کہ ، ایسے منظرنامے موجود ہیں جہاں اچھitsے مقاصد کے لئے منتظمین یا باقاعدہ افراد کے ذریعہ روٹ کٹ تعینات کیے جاتے ہیں ، لیکن اس کی مثالیں اب بھی بہت کم ہیں۔ ہم نے آئی ٹی کی کچھ ٹیموں کے بارے میں خبریں دیکھی ہیں کہ حملوں کا پتہ لگانے یا پہچاننے کے لئے ایک ہنی پاٹ میں روٹ کٹ چلا رہے ہیں۔ ٹھیک ہے ، اس طرح ، اگر وہ کاموں میں کامیاب ہوجاتے ہیں تو ، انہیں اپنی نقالی تکنیک اور سیکیورٹی کے استعمال کو بڑھانا ہوگا۔ انہیں کچھ علم بھی حاصل ہوسکتا ہے ، جس کے بعد وہ چوری سے بچاؤ کے انسداد والے آلات کو بہتر بنانے کے ل apply درخواست دے سکتے ہیں۔

بہر حال ، اگر آپ کو کبھی بھی روٹ کٹ سے نمٹنا پڑتا ہے تو ، امکانات یہ ہیں کہ روٹ کٹ آپ (یا آپ کے مفادات) کے خلاف استعمال ہورہی ہے۔ لہذا ، یہ ضروری ہے کہ آپ یہ سیکھیں کہ اس طبقے میں غلط پروگراموں کا پتہ لگانا اور ان کے خلاف اپنا (یا آپ کے کمپیوٹر) دفاع کیسے کرنا ہے۔

روٹ کٹس کی اقسام

روٹ کٹس کی مختلف شکلیں یا قسمیں ہیں۔ ہم ان کے انفیکشن کے موڈ اور اس سطح پر ان کی درجہ بندی کرسکتے ہیں جس پر وہ کمپیوٹر پر کام کرتے ہیں۔ ٹھیک ہے ، یہ عام طور پر عام قسم کی قسمیں ہیں:

دانا موڈ روٹ کٹ:

دانا موڈ روٹ کٹس وہ روٹ کٹس ہیں جو OS فعالیت یا سیٹ اپ کو تبدیل کرنے کے ل operating آپریٹنگ سسٹم کے دانی میں مال ویئر ڈالنے کے لئے ڈیزائن کیا گیا ہے۔ "دانا ،" سے ہمارا مطلب ہے آپریٹنگ سسٹم کا مرکزی حصہ جو ہارڈ ویئر اور ایپلی کیشنز کے مابین آپریشنوں کو کنٹرول یا لنک کرتا ہے۔

حملہ آوروں کو دانا-وضع والے روٹ کٹ تعینات کرنے میں دشواری محسوس ہوتی ہے کیونکہ اگر اس طرح کے کوڈ کے ناکام ہونے کی وجہ سے نظام خراب ہوجاتا ہے۔ تاہم ، اگر وہ کبھی بھی اس کی تعیناتی کے ساتھ کامیابی حاصل کرنے میں کامیاب ہوجاتے ہیں تو ، پھر جڑ سے کٹ ناقابل یقین نقصان کرسکیں گے کیونکہ عام طور پر دانا ایک سسٹم کے اندر سب سے زیادہ استحقاق کی سطح پر ہوتا ہے۔ دوسرے لفظوں میں ، کرنل موڈ کے کامیاب روٹ کٹس کے ساتھ ، حملہ آوروں کو اپنے شکار افراد کے کمپیوٹرز کے ساتھ آسانی سے سواری حاصل ہوتی ہے۔

صارف موڈ روٹ کٹ:

اس کلاس میں روٹ کٹس وہی ہیں جو عام یا باقاعدہ پروگراموں کی حیثیت سے کام کر کے پھانسی دیتی ہیں۔ وہ اسی ماحول میں کام کرتے ہیں جہاں درخواستیں چلتی ہیں۔ اسی وجہ سے ، سیکیورٹی کے کچھ ماہرین انھیں اطلاق کے روٹ کٹ کہتے ہیں۔

یوزر موڈ روٹ کٹس (کینل موڈ روٹ کٹ کے مقابلے میں) تعینات کرنا نسبتا easier آسان ہیں ، لیکن وہ کم صلاحیت رکھتے ہیں۔ وہ دانا کے جڑوں سے کم نقصان کرتے ہیں۔ نظریہ طور پر سیکیورٹی ایپلی کیشنز کو ، صارف کے موڈ میں موجود روٹ کٹ (دیگر شکلوں یا روٹ کٹ کی کلاسوں کے مقابلے میں) سے نمٹنے میں آسانی ہوتی ہے۔

بوٹ کٹ (بوٹ روٹ کٹ):

بوٹ کٹ روٹ کٹس ہیں جو ماسٹر بوٹ ریکارڈ کو متاثر کرکے باقاعدہ روٹ کٹس کی صلاحیتوں کو بڑھا یا بہتر کرتی ہیں۔ چھوٹے پروگرام جو نظام کے آغاز کے دوران چالو ہوجاتے ہیں وہ ماسٹر بوٹ ریکارڈ (جو کبھی کبھی MBR کے نام سے مختص کیا جاتا ہے) تشکیل دیتے ہیں۔ ایک بوٹ کٹ بنیادی طور پر ایک پروگرام ہے جو سسٹم پر حملہ کرتا ہے اور عام بوٹ لوڈر کو ہیک ورژن کے ساتھ تبدیل کرنے کا کام کرتا ہے۔ اس طرح کی روٹ کٹ کمپیوٹر کے آپریٹنگ سسٹم کے شروع ہونے اور آباد ہونے سے پہلے ہی چالو ہوجاتی ہے۔

بوٹ کٹس کے ’انفیکشن‘ کے موڈ کو دیکھتے ہوئے ، حملہ آور ان کو مزید مستقل نوعیت کے حملوں میں ملازمت کر سکتے ہیں کیونکہ جب نظام چلتا ہے تو وہ چلانے کے لئے تشکیل دیا جاتا ہے (دفاعی بحالی کے بعد بھی)۔ مزید برآں ، وہ سسٹم میموری میں متحرک رہنے کا رجحان رکھتے ہیں ، جو سیکیورٹی ایپلی کیشنز یا آئی ٹی ٹیموں کے ذریعہ خطرات کے سبب شاید ہی اسکین کیا جاتا ہے۔

میموری روٹ کٹ:

میموری روٹ کٹ روٹ کٹ کی ایک قسم ہے جو کمپیوٹر کی ریم (جس میں رینڈم ایکسیس میموری کا مخفف ہے ، جو عارضی میموری کی طرح ہے) کے اندر چھپانے کے لئے بنائی گئی ہے۔ یہ روٹ کٹس (ایک بار میموری کے اندر) پھر پس منظر میں نقصان دہ کاروائیوں کو انجام دینے کے لئے کام کرتی ہیں (استعمال کنندہ ان کے بارے میں جانتے بغیر)۔

خوش قسمتی سے ، میموری روٹ کٹ ایک مختصر عمر پائے جاتے ہیں۔ وہ صرف سیشن کے لئے آپ کے کمپیوٹر کی ریم میں رہ سکتے ہیں۔ اگر آپ اپنے کمپیوٹر کو دوبارہ شروع کرتے ہیں تو ، وہ غائب ہوجائیں گے - کم از کم ، نظریہ میں ، انہیں چاہئے۔ بہر حال ، کچھ منظرناموں میں ، دوبارہ شروع کرنے کا عمل کافی نہیں ہے۔ صارف کو میموری روٹ کٹس سے جان چھڑانے کے لئے کچھ کام کرنا پڑے گا۔

ہارڈ ویئر یا فرم ویئر روٹ کٹ:

ہارڈ ویئر یا فرم ویئر روٹ کٹس اپنا نام کمپیوٹر سے انسٹال ہونے والے مقام سے حاصل کرتے ہیں۔

یہ روٹ کٹ سسٹم پر فرم ویئر میں شامل سافٹ ویئر کا فائدہ اٹھانے کے لئے جانا جاتا ہے۔ فرم ویئر سے مراد خصوصی پروگرام کلاس ہے جو مخصوص ہارڈ ویئر (یا آلہ) کے لئے نچلی سطح پر کنٹرول یا ہدایات فراہم کرتا ہے۔ مثال کے طور پر ، آپ کے لیپ ٹاپ میں فرم ویئر ہے (عام طور پر BIOS) جسے اس کے تیار کنندہ نے اس میں بھری ہوئی تھی۔ آپ کے روٹر میں بھی فرم ویئر ہے۔

چونکہ فرم ویئر روٹ کٹس ڈیوائس جیسے روٹرز اور ڈرائیوز پر موجود ہوسکتے ہیں ، لہذا وہ بہت لمبے عرصے تک پوشیدہ رہ سکتے ہیں - کیونکہ ان ہارڈ ویئر ڈیوائسز کو کوڈ سالمیت کے لئے شاذ و نادر ہی جانچ پڑتال کی جاتی ہے یا ان کا معائنہ کیا جاتا ہے (اگر ان کو بالکل بھی جانچ پڑتال کی گئی ہو)۔ اگر ہیکرز آپ کے روٹر کو متاثر کرتے ہیں یا روٹ کٹ سے ڈرائیو کرتے ہیں ، تو وہ اس آلے کے ذریعے چلنے والے ڈیٹا کو روکیں گے۔

روٹ کٹس (صارفین کے لئے نکات) سے محفوظ رہنے کا طریقہ

یہاں تک کہ بہترین حفاظتی پروگرام اب بھی روٹ کٹس کے خلاف جدوجہد کرتے ہیں ، لہذا آپ جو بھی کام کرنا چاہتے ہیں اس سے بہتر ہو کہ پہلے آپ کے کمپیوٹر میں داخل ہونے سے روٹ کٹس کو روکیں۔ محفوظ رہنا اتنا مشکل نہیں ہے۔

اگر آپ سیکیورٹی کے بہترین طریقوں پر عمل کرتے ہیں تو پھر آپ کے کمپیوٹر سے روٹ کٹ کے متاثر ہونے کے امکانات نمایاں طور پر کم ہوجاتے ہیں۔ ان میں سے کچھ یہ ہیں:

تمام اپ ڈیٹس کو ڈاؤن لوڈ اور انسٹال کریں:

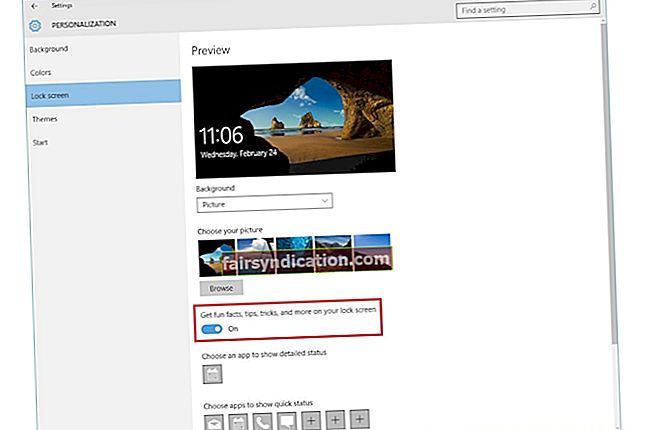

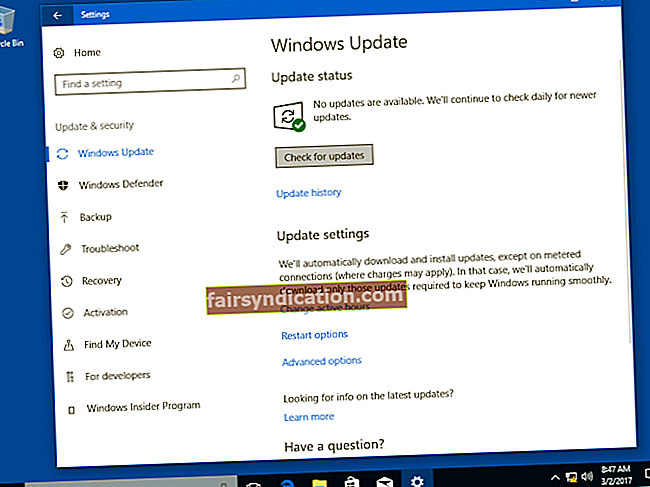

آپ آسانی سے کسی بھی چیز کی تازہ کاریوں کو نظرانداز کرنے کے متحمل نہیں ہوسکتے ہیں۔ ہاں ، ہم سمجھتے ہیں کہ ایپلی کیشنز کو اپ ڈیٹ کرنا پریشان کن ہوسکتا ہے اور آپ کے آپریٹنگ سسٹم کی تعمیر میں تازہ کاری پریشان کن ہوسکتی ہے ، لیکن آپ ان کے بغیر نہیں کرسکتے ہیں۔ اپنے پروگراموں اور OS کو اپ ڈیٹ رکھنے سے یہ یقینی بنتا ہے کہ آپ کو حفاظتی سوراخوں یا ان کمزوریوں پر پیچ آجائے گا جو حملہ آور آپ کے کمپیوٹر میں جڑ کٹ لگانے کا فائدہ اٹھاتے ہیں۔ اگر سوراخ اور کمزوریاں بند ہوجائیں تو ، آپ کا کمپیوٹر اس کے ل better بہتر ہوگا۔

فشنگ ای میلز کے لئے دھیان سے:

فشنگ ای میلز عموما scam اسکیمرز کے ذریعہ بھیجے جاتے ہیں جو آپ کو اپنی ذاتی معلومات یا حساس تفصیلات (مثال کے طور پر لاگ ان تفصیلات یا پاس ورڈز) فراہم کرنے کے لئے آپ کو دھوکہ دینے کے درپے ہیں۔ بہر حال ، کچھ فشنگ ای میلز صارفین کو کچھ سافٹ ویئر ڈاؤن لوڈ اور انسٹال کرنے کی ترغیب دیتی ہیں (جو عام طور پر بدنیتی یا نقصان دہ ہوتی ہے)۔

اس طرح کی ای میلز ایسی نظر آسکتی ہیں جیسے وہ کسی جائز مرسل یا قابل اعتماد فرد کی طرف سے آئے ہوں ، لہذا آپ کو ان کی نگاہ کرنی ہوگی۔ ان کا جواب نہ دیں۔ ان میں موجود کسی بھی چیز (لنک ، منسلکات ، وغیرہ) پر کلک نہ کریں۔

ڈاؤن لوڈ اور غیر اعلانیہ تنصیبات پر نظر ڈالیں:

یہاں ، ہم چاہتے ہیں کہ آپ اپنے کمپیوٹر پر ڈاؤن لوڈ ہونے والی چیزوں پر توجہ دیں۔ آپ خراب فائلوں یا خراب ایپلی کیشنز کو حاصل نہیں کرنا چاہتے ہیں جو خراب پروگراموں کو انسٹال کرتے ہیں۔ آپ کو ان ایپلی کیشنز کے بارے میں بھی خیال رکھنا چاہئے جو آپ انسٹال کرتے ہیں کیونکہ کچھ جائز ایپلی کیشنز کو دوسرے پروگراموں کے ساتھ بنڈل کیا جاتا ہے (جو نقصان دہ ہوسکتا ہے)۔

مثالی طور پر ، آپ کو سرکاری صفحات یا ڈاؤن لوڈ مراکز سے صرف پروگراموں کے سرکاری ورژن حاصل کرنے چاہئیں ، تنصیبات کے دوران صحیح انتخاب کرنا چاہ all ، اور تمام ایپس کے ل installation انسٹالیشن کے عمل پر دھیان دینا چاہئے۔

حفاظتی افادیت انسٹال کریں:

اگر کوئی روٹ کٹ آپ کے کمپیوٹر میں داخل ہونا ہے ، تو پھر اس کا اندراج آپ کے کمپیوٹر پر کسی اور بدنیتی پر مبنی پروگرام کی موجودگی یا وجود سے منسلک ہونے کا امکان ہے۔ امکانات یہ ہیں کہ جڑ کٹ متعارف ہونے یا چالو ہونے سے قبل ایک اچھی اینٹی وائرس یا اینٹی مائل ویئر کی ایپلی کیشن اصل خطرے کا پتہ لگائے گی۔

آپ آسلوگکس اینٹی میلویئر حاصل کرسکتے ہیں۔ آپ تجویز کردہ درخواست پر کچھ بھروسہ کریں گے کیونکہ اچھے حفاظتی پروگرام اب بھی ہر قسم کے خطرات کے خلاف اپنا بہترین دفاع رکھتے ہیں۔

روٹ کٹس (اور تنظیموں اور آئی ٹی ایڈمنس کے لئے کچھ نکات) کا پتہ لگانے کا طریقہ

کچھ ایسی افادیتیں ہیں جو روٹ کٹس کا پتہ لگانے اور اسے دور کرنے کی صلاحیت رکھتی ہیں۔ یہاں تک کہ مجاز حفاظتی ایپلی کیشنز (جو اس طرح کے خراب پروگراموں سے نمٹنے کے لئے جانا جاتا ہے) کبھی کبھی جدوجہد کرتے ہیں یا کام کو صحیح طریقے سے انجام دینے میں ناکام ہوجاتے ہیں۔ جب مالویئر موجود ہے اور دانی کی سطح (کارنال-موڈ روٹ کٹس) پر کام کرتا ہے تو روٹ کٹ کو ہٹانے میں ناکامیاں زیادہ عام ہوتی ہیں۔

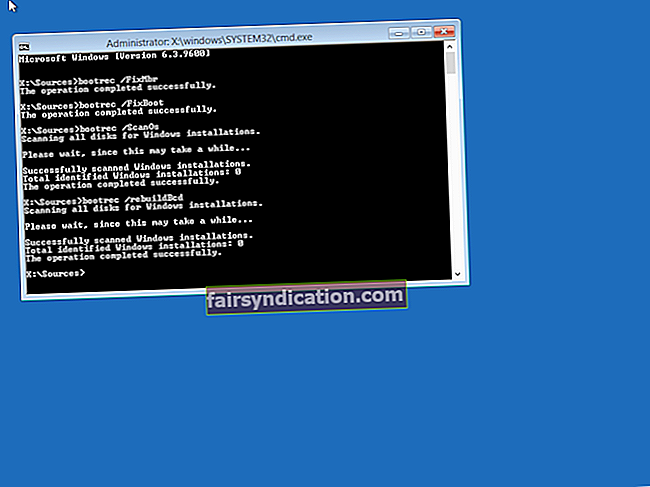

کبھی کبھی ، کسی مشین پر او ایس کی دوبارہ انسٹالیشن صرف وہی کام ہوتا ہے جو روٹ کٹ سے چھٹکارا پانے کے لئے کیا جاسکتا ہے۔ اگر آپ فرم ویئر روٹ کٹس کے ساتھ معاملہ کر رہے ہیں تو ، آپ کو متاثرہ ڈیوائس کے اندر ہارڈ ویئر کے کچھ حصوں کو تبدیل کرنے یا خصوصی آلات لینے کی ضرورت پڑسکتی ہے۔

روٹ کٹ کا ایک بہترین پتہ لگانے کے عمل میں صارفین کو روٹ کٹس کے ل top اعلی سطحی اسکین پر عمل درآمد کرنا پڑتا ہے۔ "اعلی سطحی اسکین ،" کے ذریعہ ہمارا مطلب ہے کہ ایک اسکین ہے جو متاثرہ مشین کو چلانے کے دوران علیحدہ صاف سسٹم کے ذریعہ چلایا جاتا ہے۔ نظریہ طور پر ، اس طرح کا اسکین حملہ آوروں کے دستخطوں کی جانچ پڑتال کے ل enough کافی حد تک کرنا چاہئے اور اسے نیٹ ورک میں کچھ گندے کھیل کی شناخت یا شناخت کرنے کے قابل ہونا چاہئے۔

آپ روٹ کٹس کا پتہ لگانے کے لئے میموری ڈمپ تجزیہ بھی استعمال کرسکتے ہیں ، خاص طور پر اگر آپ کو شبہ ہے کہ بوٹ کٹ - جو کام کرنے کے لئے سسٹم میموری پر مشتمل ہے۔ اگر کسی باقاعدہ کمپیوٹر کے نیٹ ورک میں کوئی روٹ کٹ موجود ہے ، تو شاید اس سے پوشیدہ نہیں ہوگا اگر وہ میموری کے استعمال سے متعلق کمانڈ پر عمل پیرا ہے - اور مینیجڈ سروس پرووائڈر (ایم ایس پی) ان ہدایات کو دیکھ سکے گا جو بدنیتی پر مبنی پروگرام بھیج رہے ہیں۔ .

سلوک کا تجزیہ ایک اور قابل اعتماد طریقہ کار یا طریقہ ہے جو کبھی کبھی جڑوں کو کھوجنے یا ٹریک کرنے کے لئے استعمال ہوتا ہے۔ یہاں ، سسٹم میموری کی جانچ کرکے یا حملے کے دستخطوں کا مشاہدہ کرکے آپ کو روٹ کٹ کی براہ راست جانچ پڑتال کرنے کے بجائے ، آپ کو کمپیوٹر پر روٹ کٹ علامات کی تلاش کرنی ہوگی۔ سست آپریٹنگ اسپیڈ (معمول سے کافی آہستہ) ، عجیب نیٹ ورک ٹریفک (جو وہاں نہیں ہونا چاہئے) ، اور طرز عمل کے دیگر عام منحرف نمونوں کو روٹ کٹس کو دور کرنا چاہئے۔

مینیجر سروس فراہم کرنے والے اپنے صارفین کے سسٹم میں روٹ کٹ انفیکشن کے اثرات سے نمٹنے یا اسے کم کرنے کے ل special ایک خصوصی حکمت عملی کے طور پر کم سے کم مراعات کے اصول کو اصل میں تعینات کرسکتے ہیں۔ جب پی او ایل پی کا استعمال ہوتا ہے تو ، سسٹمز کو ایک نیٹ ورک پر ہر ماڈیول کو محدود کرنے کے لئے تشکیل دیا جاتا ہے ، جس کا مطلب ہے کہ انفرادی ماڈیول صرف ان معلومات اور وسائل تک رسائی حاصل کرتے ہیں جن کی انہیں اپنے کام (مخصوص مقاصد) کے لئے ضرورت ہوتی ہے۔

ٹھیک ہے ، مجوزہ سیٹ اپ نیٹ ورک کے بازوؤں کے مابین سخت سیکیورٹی کو یقینی بناتا ہے۔ یہ غیر مجاز صارفین کے ذریعہ نیٹ ورک کیرنلز میں نقصاندہ سافٹ ویئر کی تنصیب کو روکنے کے لئے بھی کافی کام کرتا ہے ، جس کا مطلب ہے کہ یہ روٹ کٹس کو توڑنے اور پریشانی پیدا کرنے سے روکتا ہے۔

خوش قسمتی سے ، اوسطا ، روٹ کٹس زوال پذیر ہیں (جب دوسرے بدنیتی پر مبنی پروگراموں کے حجم کے مقابلے میں جو گذشتہ برسوں میں پھیلا ہوا ہے) کیونکہ ڈویلپر آپریٹنگ سسٹم میں سیکیورٹی میں مسلسل بہتری لا رہے ہیں۔ اختتامی نقطہ دفاع مضبوط ہورہا ہے ، اور بڑی تعداد میں سی پی یوز (یا پروسیسرز) بلٹ میں کارنل پروٹیکشن طریقوں کو ملازمت کے ل designed تیار کیا جارہا ہے۔ بہر حال ، فی الحال ، روٹ کٹس اب بھی موجود ہیں اور جہاں بھی پائے جاتے ہیں ان کی نشاندہی کرنا ، ختم کرنا اور ہٹانا ضروری ہے۔